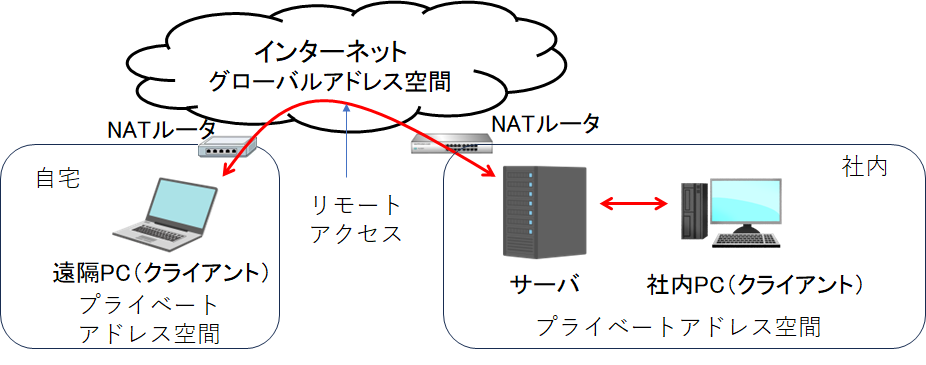

リモートアクセスに厳密な定義はありませんが、ここでは以下の図のように、プライベートアドレス空間にあるサーバに対して、遠隔のPCやスマートフォンから、インターネットを経由してアクセスすることを指します。当然、インターネット上の通信は暗号化により安全性が確保されている必要があります。

リモートアクセスの方式にはいろいろありますが、これを分類して整理しました。そしてこの分類に新しい方式としてVNETプラスを追加記述しました。

ここでは、アクセスする側をクライアント、アクセスを受け付ける側をサーバと呼びます。

リモートアクセス方式は以下の3つに分類できます。

(1) VPN装置設置型

(2) 中継サーバ設置型

(3) VNET利用型

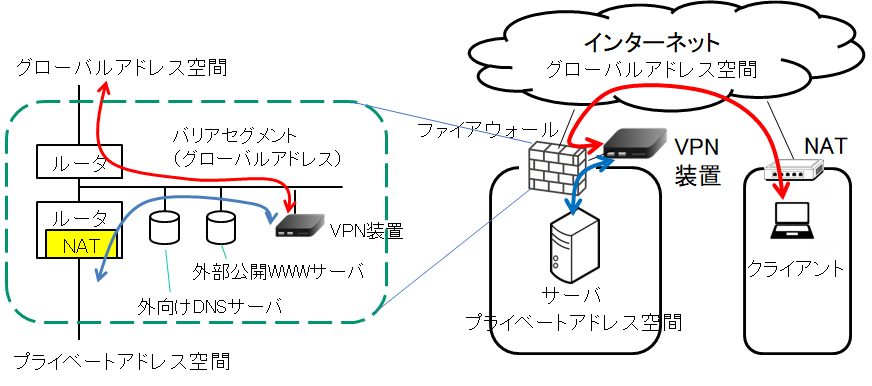

(1) VPN装置設置型リモートアクセス

大手企業が一般に利用しており最も実績が多く信頼されている方式です。

代表としてIPsec-VPNとSSL-VPNがあります。

VPN装置はファイアウォール内のバリアセグメント上に設置され、グローバルアドレスを持ちます。

クライアントとVPN装置の間は暗号化通信ですが、VPN装置とサーバの間は平文通信(暗号化しない一般の通信)となります。

ファイアウォールはVPN通信が通過できるようにフィルタを設定する必要があります。

ファイアウォールに内蔵されているNATルータにはNATテーブルを静的に設定す必要があります。

このようなシステムを構築するには専門の知識を持つ技術者が必要で価格も高価です。

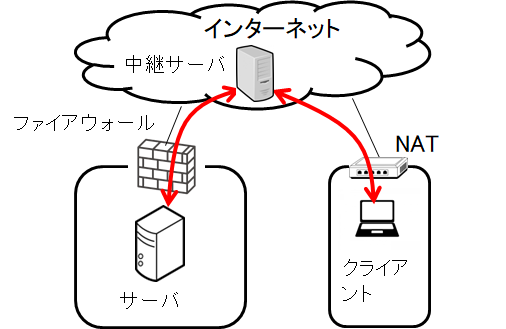

(2) 中継サーバ設置型リモートアクセス

インターネット上に中継サーバを設置し、リモートアクセスに関わるすべての通信はこの中継サーバを経由させる方式です。

代表として、OpenVPNとSoftEtherがあります。

VPNほど繁雑ではありませんが、システムの構築には専門知識を持つ技術者が必要です。

中継サーバがハッキングの対象となるので厳密なセキュリティ管理が必要です。

OpenVPNの場合は企業ファイアウォールのフィルタを設定して、通信を許可させる必要があります。

一方、SoftEtherはhttpsで通信パケットをカプセル化するので、ファイアウォールの設定変更が不要である点が最大の特徴となっています。ただし、ネットワーク管理者が通信を管理できなくなるので企業のポリシーと合わないことがあります。

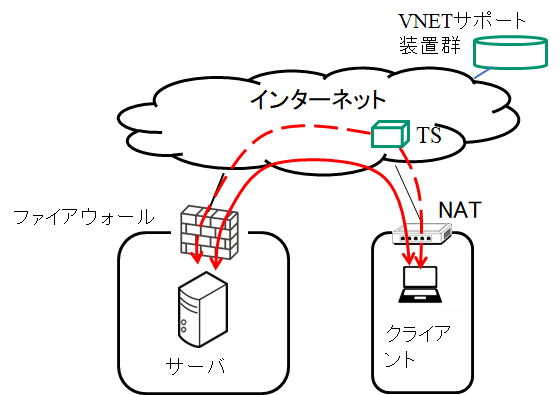

(3) VNET利用型リモートアクセス

VNETではインターネット上のVNETサポート装置群が通信経路を制御し、クライアントとサーバ間はエンドツーエンドの直接通信となります。ただし、一部の通信はTS (Tunnel Switch)経由となります。

VNETではVPN装置も中継サーバも不要になるため、構築が簡単でその後の運用管理も楽です。

サーバやクライアントが動作するために必要な情報はVNETサポート装置群が自動生成します。

セキュリティポリシーの厳しい企業ではファイアウォールのフィルタ設定が必要になる場合があります。

以下に各方式の比較を示します。背景が黄色の項目が利点です。背景が青色の項目はユーザにより判断が分かれます。

| IPsec-VPN | SSL-VPN | OpenVPN | SoftEther | VNETプラス | |

| 方式 | VPN装置 設置型 | VPN装置 設置型 | 中継サーバ 設置型 | 中継サーバ 設置型 | VNET方式 |

| アプリケーション | 任意のアプリ | Webアプリのみ | 任意のアプリ | 任意のアプリ | 任意のアプリ |

| アドレスの重複管理 | 不要 | 不要 | 仮想アドレスと実アドレスの重複管理が必要 | 仮想アドレスと実アドレスの重複管理が必要 | 不要 |

| セキュリティの範囲 | クライアントとVPN装置間 | クライアントとVPN装置間 | エンドツーエンド | エンドツーエンド | エンドツーエンド |

| 設定作業 | 極めて面倒 | クライアントの設定不要 | やや面倒 | やや面倒 | 簡単 |

| スケーラビリティ | VPN装置がネック | VPN装置がネック | 中継サーバがネック | 中継サーバがネック | ネックは存在しない |

| 通信デバイスの場所移動 | 設定変更あり | 設定変更あり | 設定変更あり | 設定変更あり | 設定変更不要 |

| 通信中の移動 | 不可 | 不可 | 不可 | 不可 | 可能 |

| ファイアウォールの設定 | 必要 | 必要 | 必要 | 不要 | 必要 |

VNETプラスを利用したリモートアクセスがインターネット経由で実際に動いているデモ動画をご覧ください。

実演アプリケーションは、Teraterm (ssh)、mjpg-streamer (http)、WinSCP (FTP/SFTP)です。

Windowsクライアントはモバイルルータ経由で、LinuxサーバはEthernet経由でインターネットと接続されています。

画像をクリックするとデモ動画が見られます。

VNETプラスの情報をもう少し知りたい方は、資料を請求、あるいはユーザ登録して実際にお試しください。

VNETテクノロジーのHP

SmartOffice connectサービス (VNETプラスを利用したオフィス向けサービス)

コメント